Oprogramowanie ransomware WannaCry od kilku dni znajduje się w centrum uwagi całego świata po tym, jak wpłynęło na ponad 300 000 komputerów w ponad 150 krajach. Wywołało to powszechną panikę, ponieważ nikt nie jest pewien, czy jest podatny na jej atak, czy nie. Internet jest pełen informacji o ataku WannaCry, ale większość z nich jest niespójna i nieczytelna. Trudno jest uchronić się przed czymś, czego nie rozumiesz. Mając to na uwadze, stworzyliśmy mały przewodnik, który pomoże Ci zrozumieć i ochronić się przed WannaCry. Pozwól, że opowiem o tym, nie tracąc więcej czasu 8 rzeczy, które powinieneś wiedzieć o WannaCry Ransomware:

Co to jest WannaCry Ransomware?

Ransomware WannaCry (znane również jako WannaCrypt, Wana Decrypt, WCry i WanaCrypt0r), jak można wywnioskować z jego nazwy, jest rodzajem oprogramowania ransomware. Oprogramowanie ransomware to w zasadzie cyfrowy odpowiednik porywacza. Wymaga to dla Ciebie czegoś wartościowego i musisz zapłacić kwotę okupu, aby go odzyskać. Wartościowe są dane i pliki na komputerze. W przypadku WannaCry oprogramowanie ransomware szyfruje pliki na komputerze i żąda okupu, jeśli użytkownik chce, aby pliki zostały odszyfrowane.

Oprogramowanie ransomware może być dostarczane przez złośliwe łącza lub pliki zawarte w wiadomościach e-mail lub tandetnych witrynach internetowych. WannaCry to najnowszy dodatek do długiego łańcucha oprogramowania ransomware, które było wykorzystywane do wyłudzania pieniędzy od ludzi od lat 90..

WannaCry: czym różni się od innych programów typu ransomware?

WannaCry, chociaż jest rodzajem oprogramowania ransomware, nie jest zwykłym ransomware. Jest powód, dla którego był w stanie wpłynąć na tak dużą liczbę komputerów w tak krótkim czasie. Zwykle oprogramowanie ransomware wymaga od użytkownika ręcznego kliknięcia złośliwego łącza, aby się zainstalować. W związku z tym oprogramowanie ransomware pierwotnie atakowało tylko jedną osobę naraz.

Jednak WannaCry wykorzystuje exploita w „Server Message Block” lub SMB, aby zainfekować całą sieć. SMB to protokół używany przez sieć do udostępniania danych, plików, drukarek itp. Między podłączonymi do niej użytkownikami. Nawet jeśli pojedynczy komputer w sieci zostanie zainfekowany przez ręczne kliknięcie złośliwego łącza, oprogramowanie ransomware WannaCry przeczołgać się sieć hosta i zainfekować wszystkie inne komputery podłączone do tej sieci.

Jak NSA pomogła w tworzeniu oprogramowania ransomware WannaCry

NSA (Narodowa Agencja Bezpieczeństwa) jest znana z tego, że przechowuje skarbiec pełen exploitów, które pomagają im szpiegować ludzi. Giganci technologiczni spierali się z NSA, aby wypuścić exploity, więc można je naprawić, aby zapobiec cyberatakom, ale bezskutecznie. Kiedyś taki skarbiec exploitów został pozyskany i wyciekły przez grupę cyberprzestępców znaną jako „Handlarze cieni”. Wyciekający skarbiec zawierał narzędzie o nazwie „EternalBlue”, który przydałby się Exploit SMB w systemie Microsoft Windows do przesyłania plików bez konieczności autoryzacji użytkownika.

Chociaż Microsoft wypuścił łatkę zaledwie kilka dni po wycieku, zdecydowana większość użytkowników nie zainstalowała łatki przed rozpoczęciem ataku. Twórcy WannaCry wykorzystali ten exploit w swoim oprogramowaniu ransomware do atakowania komputerów na całym świecie. W ten sposób, utrzymując aktywność exploita, a następnie tracąc go na rzecz hakerów, NSA pomogła w utworzeniu WannaCry.

Kto stoi za atakiem WannaCry Ransomware?

Dwie różne firmy technologiczne potwierdziły podobieństwo między oprogramowaniem ransomware WannaCry a wcześniejszym oprogramowaniem ransomware z 2015 r. Opracowanym przez hakerów, którzy nazywają się „Grupa Lazarus”. Uważa się, że grupa działa poza Korea Północna i podobno są nawet wspierani przez rząd Korei Północnej. Grupa jest w dużej mierze znana ze swojego atak na Sony Pictures and Entertainment w roku 2014.

Kaspersky Labs i Matthieu Suiche (współzałożyciel Comae Technologies) niezależnie napisali o podobieństwo kodu między WannaCarry a ransomware Lazarus. Chociaż nadal nie jest to potwierdzone, istnieje duże prawdopodobieństwo, że za atakami stoi Grupa Lazarus, a co za tym idzie Korea Północna.

Systemy podatne na atak WannaCry

Jednym z powodów, dla których atak WannaCry okazał się tak skuteczny, jest fragmentacja ekosystemu Windows. Wiele sieci nadal używa wersji systemu Windows, zwłaszcza Windows XP i Windows Server 2003, które są przestarzałe i nie są już obsługiwane przez firmę Microsoft. Ponieważ te starsze wersje nie są obsługiwane, nie otrzymują łatek oprogramowania dla wykrytych exploitów i są bardziej podatne na takie ataki.

Atak WannaCry wpłynął na plik szerokie spektrum systemów Windows w tym Windows XP, Windows Vista, Windows 7, Windows 8.1, Windows RT 8.1 i Windows 10. Zasadniczo, jeśli nie zaktualizowałeś i nie zainstalowałeś poprawki exploitów SMB na swoim komputerze z Windows, jesteś narażony na atak WannaCry.

Ile kosztuje okup i czy należy go zapłacić?

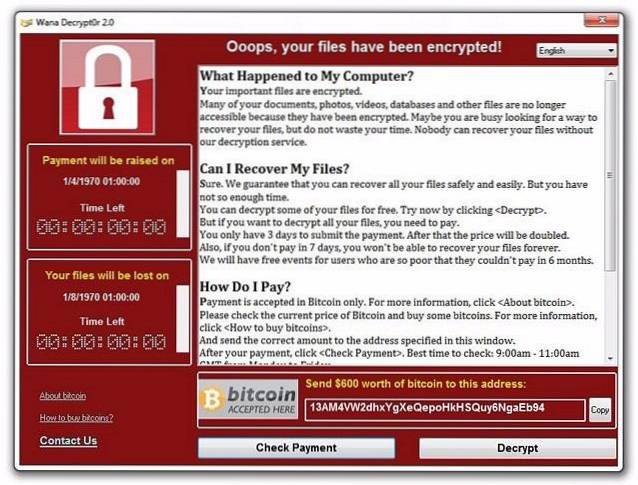

Kiedy WannaCry pomyślnie zaatakuje twój system, zobaczysz okno z informacją, że twój system został zaszyfrowany. Link do Portfel BitCoin na dole znajduje się prośba o zapłacenie 300 USD w walucie bitcoin, aby uzyskać dostęp do swoich danych. Jeśli nie zapłacisz w ciągu 3 dni, kwota okupu zostanie podwojona do 600 USD z ostrzeżeniem, że po tygodniu dane zostaną usunięte na zawsze.

Z etycznego punktu widzenia nigdy nie należy cofać się przed żądaniami szantażystów. Ale pomijając kwestię etyczną, było brak wiadomości o uzyskaniu dostępu do ich danych po zapłaceniu okupu. Ponieważ jesteś całkowicie zależny od kaprysów napastnika, nie możesz mieć pewności, że otrzymasz dane po zapłaceniu okupu. Jeśli zapłacisz okup, to tylko zachęci hakerów do przeprowadzania na Ciebie większej liczby takich ataków, ponieważ teraz zidentyfikowali Cię jako kogoś, kto jest skłonny zapłacić. Podsumowując, nigdy nie należy płacić okupu bez względu na wszystko.

Wysokość okupu otrzymanego przez hakerów

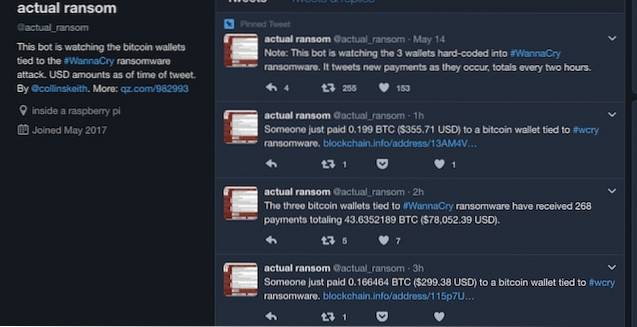

Nawet po zapoznaniu się z negatywami związanymi z zapłaceniem okupu, wiele osób go płaci, ponieważ zbytnio boją się utraty danych i mają nadzieję, że oszuści dotrzymają słowa. Twitter bot został stworzony przez Keitha Collinsa, który jest programistą danych / grafiki w Quartz. Plik @actualransom Bot na Twitterze śledzi pieniądze z okupu.

Zgodnie z opisem bot obserwuje 3 portfele zakodowane na stałe w ransomware WannaCry i tweetuje za każdym razem, gdy pieniądze są wpłacane do któregokolwiek z portfeli. Co dwie godziny podaje również całkowitą kwotę zdeponowaną do tej pory. W chwili pisania tego tekstu koniec 78 000 $ został zapłacony hakerom jako okup.

Chroń swój komputer przed WannaCry Ransomware

Nic nie może zagwarantować pełnej ochrony przed oprogramowaniem ransomware, dopóki Ty jako użytkownik nie staniesz się czujny. Tutaj jest kilka podstawowych zasad. Przestań pobierać oprogramowanie z niezweryfikowanych witryn i uważnie obserwuj wszystkie swoje e-maile. Nie otwieraj linków ani nie pobieraj plików zawartych w wiadomości e-mail od niezweryfikowanego użytkownika. Zawsze sprawdzaj e-mail nadawcy, aby potwierdzić jego źródło.

Oprócz zachowania czujności utwórz kopię zapasową wszystkich ważnych danych na komputerze, jeśli jeszcze tego nie zrobiłeś. Jeśli nie ma szans, Twój system zostanie zaatakowany, możesz być pewien, że Twoje dane są bezpieczne. Zainstaluj także najnowsze aktualizacje zabezpieczeń systemu Windows. Firma Microsoft wydała poprawkę dla exploita SMB nawet dla nieobsługiwanej wersji systemu Windows, takiej jak XP, więc natychmiast zainstaluj poprawkę.

Istnieje kilka innych sposobów ochrony komputera przed oprogramowaniem ransomware. Możesz zapoznać się z naszym szczegółowym artykułem na ten temat.

ZOBACZ TAKŻE: 6 najlepszych programów do ochrony plików przed oprogramowaniem wymuszającym okup

Chroń się przed WannaCry Ransomware

WannaCry spowodował ogromne spustoszenie na całym świecie, dlatego użytkownicy systemu Windows naturalnie się boją. Jednak w większości przypadków to nie platforma, ale użytkownik jest odpowiedzialny za powodzenie takich ataków. Jeśli użytkownicy postępują zgodnie z czystymi praktykami, takimi jak instalowanie i używanie najnowszej wersji systemu operacyjnego, regularne instalowanie poprawek bezpieczeństwa i powstrzymywanie się od odwiedzania złośliwych / tandetnych witryn internetowych, ryzyko ataku oprogramowania ransomware, takiego jak WannaCry, jest znacznie zminimalizowane.

Mam nadzieję, że dzięki temu artykułowi dowiesz się więcej o ransomware WannaCry. Jeśli nadal masz jakiekolwiek wątpliwości, możesz zadawać pytania w sekcji komentarzy poniżej.

Gadgetshowto

Gadgetshowto