Przeglądarki - wszyscy ich używamy, a wiele osób (tak jak Twoja naprawdę) używa ich prawie wyłącznie.

Oczywiście jedną z najlepszych rzeczy w nowoczesnych przeglądarkach są wbudowane menedżery haseł. Ponieważ każda witryna ma własne zasady tworzenia haseł, użytkownicy regularnie tworzący loginy w wielu witrynach mogą uznać zarządzanie tymi różnymi hasłami za koszmar. Dlatego menedżery haseł oparte na przeglądarkach stały się najczęściej używaną formą zapisywania haseł. W końcu kto w ogóle pamięta wszystkie ich loginy? A nawet jeśli możesz, dlaczego chcesz tracić czas na wpisywanie wszystkiego, skoro Twoja przeglądarka internetowa może je automatycznie wypełnić.

I tak dochodzimy do problemu. Od jakiegoś czasu wiemy o nieniszczących plikach cookie i elementach śledzących śledzących użytkowników podczas przeglądania. W dużej mierze ma to związek z agencjami reklamowymi i firmami marketingowymi, które próbują zbudować gigantyczną bazę danych użytkowników, przechwytując dane na temat ich zainteresowań, danych demograficznych i nie tylko, aby następnie mogli odsprzedać to innym firmom lub wykorzystać je do ukierunkowanych reklam.

Jednak osoby atakujące o bardziej złośliwych zamiarach mogą użyć tych samych narzędzi śledzących do włamania się do Twoich haseł w menedżerach haseł.

Według naukowców z Uniwersytetu Princeton, Gunes Acara, Stevena Englehardta i Arvinda Narayanana, wiele stron internetowych zawiera skrypty śledzące, które wykorzystują menedżery logowania przeglądarki do wyodrębniania adresu e-mail i haseł użytkownika.

Chociaż fakt, że menedżery logowania przeglądarki internetowej mogą być wykorzystywane przez złośliwy kod wykorzystujący XSS do kradzieży danych uwierzytelniających użytkownika, jest znany od dawna, naukowcy twierdzą, że po raz pierwszy ktoś dowiedział się, że menedżery logowania są wykorzystywane do śledzenie użytkowników.

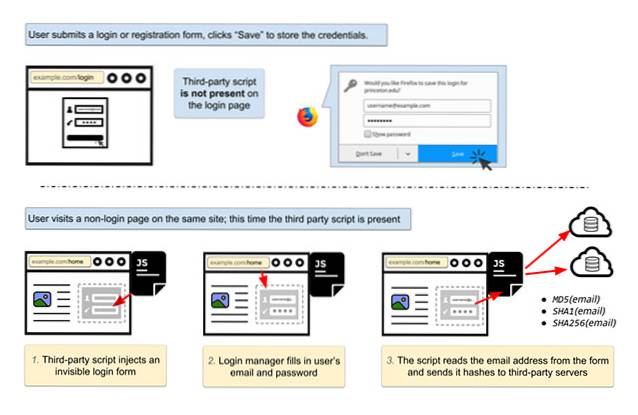

Oto, jak działa atak, w kategoriach tak prostych, jak tylko możemy:

- Użytkownik rejestruje się w witrynie internetowej i zapisuje swoje dane logowania we wbudowanym menedżerze logowania przeglądarki.

- Użytkownik przechodzi do innej strony internetowej w tej samej witrynie, ale tym razem skrypt śledzenia wykradł informacje.

- To, co robi skrypt, to osadzenie fałszywego pola logowania na stronie. Wiele przeglądarek automatycznie wypełnia pola logowania bez żadnej interakcji z użytkownikiem, a niektóre, takie jak Chrome, wypełniają je automatycznie, gdy tylko użytkownik załaduje stronę. Tak czy inaczej, pole logowania zostanie wypełnione.

- Następnie skrypt przechodzi do przechwytywania danych logowania i wysyła skróty wiadomości e-mail z powrotem na serwer w celu śledzenia.

Teraz pojawia się pytanie, dlaczego hashe? Odpowiedź jest prosta. W większości przypadków można założyć, że adres e-mail użytkownika nie zmienia się w trakcie jego życia. Hash jest więc trwałym sposobem śledzenia użytkownika na wielu stronach internetowych, platformach, a nawet w aplikacjach mobilnych na których używają swoich e-maili. Informacje te są wykorzystywane przez moduły śledzące do tworzenia rozbudowanej bazy danych użytkowników w oparciu o wiele czynników, umożliwiając im łatwe kierowanie na użytkowników wyświetlających reklamy i bardziej złośliwe zamiary, jeśli chcą. Na przykład użytkownicy często używają tej samej kombinacji adresu e-mail i hasła w różnych witrynach internetowych. Jeśli więc osoba atakująca złamie jedno hasło powiązane z wiadomością e-mail, może uzyskać dostęp również do innych kont, po prostu używając tych samych haseł lub wariantów z niewielkimi zmianami.

Naukowcy znaleźli dwa skrypty, które za pomocą tej techniki kradły dane i to dość przerażające, skrypty zostały osadzone w 1110 z 1 miliona najlepszych witryn internetowych Alexy.

Adthink, jedna z firm korzystających ze skryptów, według naukowców, zawiera bardzo szczegółowe kategorie gromadzonych danych użytkowników, w tym takie jak wykształcenie, zawód, kolor włosów, kolor oczu, dochód netto i inne. Zawiera nawet kategorie takie jak alkohol i tytoń.

Luki takie jak ta nie są niczym nowym; w rzeczywistości są znani i dyskutowani od co najmniej 11 lat. Jednak dostawcy przeglądarek nie pracują nad tym, ponieważ jeśli chodzi o wrażenia użytkownika, wszystko działa dobrze - przeglądarka automatycznie wypełnia hasła w polach logowania, użytkownicy oszczędzają czas i mogą swobodnie używać złożonych haseł, które zasadniczo zwiększają bezpieczeństwo w sieci.

Więc co możemy z tym zrobić? Naukowcy wymieniają trzy różne sposoby rozwiązania takiego problemu.

- Twórcy stron internetowych mogą umieszczać formularze logowania w oddzielnych subdomenach, uniemożliwiając autouzupełnianie działania na innych stronach internetowych, do których mogą być dołączone skrypty śledzące innych firm.

- Użytkownicy mogą używać programów do blokowania reklam i rozszerzeń przeciwdziałających śledzeniu, aby automatycznie blokować te skrypty.

- Przeglądarki internetowe mogą (i powinny) umożliwiać użytkownikom całkowite wyłączenie funkcji autouzupełniania. Brzmi to trochę ekstremalnie, ale jeśli użytkownik martwi się o swoje dane, wyłączenie autouzupełniania jest prawdopodobnie najlepszym rozwiązaniem.

Atak jest dość łatwy do wykonania i ma poważne konsekwencje dla prywatności użytkownika. Jeśli chcesz dowiedzieć się, jak to działa, możesz to sprawdzić w akcji w tym demo.

Ponadto rozsądnie jest zbudować nawyk dobrych praktyk dotyczących haseł. Nie powtarzaj tego samego hasła podczas logowania za pomocą klucza. Zmieniaj je okresowo i upewnij się, że nie składają się z łatwych do zidentyfikowania słów lub liczb, takich jak data urodzenia lub 12345678, lub nie daj Boże, słowo, hasło!

Więc co o tym myślicie? Czy uważasz, że autouzupełnianie jest poważnym zagrożeniem prywatności w dzisiejszych czasach i czy mimo to używasz autouzupełniania? Daj nam znać w komentarzach poniżej.

Gadgetshowto

Gadgetshowto

![Rap programistów [wideo]](https://gadgetshowto.com/storage/img/images/a-programmers-rap-[video].jpg)

![Parodia mediów społecznościowych [wideo]](https://gadgetshowto.com/storage/img/images/a-parody-of-social-media-[video].jpg)