W dzisiejszych czasach niektóre firmy technologiczne wydają się bardziej zainteresowane tym, jak powiększać bazę użytkowników, niż zabezpieczać swoje serwery lub dbać o prywatność danych użytkowników.

Widzieliśmy, jak OnePlus i Xiaomi obsługują niezabezpieczone bramki płatności, ale teraz odkryto, że serwer Truecaller Pay był również otwarty do niedawna.

Jak donosi Redditor always_say_this, majstrował wokół i natrafili na wrażliwy serwer, który był używany do transakcji Truecaller Pay. Po uzyskaniu dostępu do tego serwera możesz zasadniczo zobaczyć każdą transakcję, która została zakończona za pomocą Truecaller Pay opartego na UPI.

Wszystkie Twoje dane są dostępne

Jednak największym zmartwieniem nie było to, że można było zobaczyć każdą transakcję, a raczej to dane osobowe - związane z transakcją - były powszechnie dostępne dla każdego. Możesz zobaczyć następujące informacje przez lukę na serwerze:

- Wirtualny adres płatności UPI nadawcy i odbiorcy,

- Numery kont

- Saldo konta nadawcy,

- Status transakcji - sukces lub porażka,

- Szczegóły urządzenia - IMEI i adres IP

To poważna pomyłka w zabezpieczeniach ze strony firmy, która wczoraj wieczorem od razu została poinformowana o luce przez Redditora..

Następnie Truecaller opublikował oficjalne oświadczenie (na Twitterze), w którym to potwierdził był to tylko serwer testowy, który był „używany do eksperymentalnego udostępniania nowych usług” i żadne dane nie zostały naruszone.

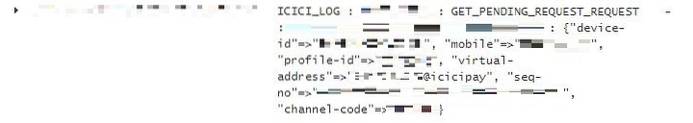

Ale, zawsze_says_this nie był gotowy się poddać i odpowiedział, że serwer nadal działa. Dołączył dowód, że nie był to serwer testowy, ponieważ na zamieszczonym przez niego zrzucie ekranu wyraźnie widać było „produkcję”. Postanowiliśmy więc skontaktować się z nim, aby dokładniej zbadać konsekwencje tej luki dla bezpieczeństwa.

Serwer jest teraz poprawiony

Podczas gdy omawialiśmy konsekwencje tej luki, Truecaller potwierdził, że załatał lukę. Firma powiedziała, że serwer jest faktycznie w produkcji (oznacza to, że wszystkie usługi z niego działają), ale wszystkie dane, które widzisz, nie pochodzą z rzeczywistych transakcji.

Dodają to to środowisko testowe, co jest głównym powodem, dla którego identyfikator UPI na załączonym zrzucie ekranu to @icicipay, a nie @icici. Gdyby serwer pokazywał szczegóły transakcji ze świata rzeczywistego, te drugie zostałyby wykorzystane w umowie o partnerstwie (VPA). Dodano Truecaller,

@icici jest tym używanym w aktualnej wersji Truecaller, dlatego mówimy, że @icicipay jest obecnie w środowisku testowym. Dzienniki, do których masz dostęp, należą do rozwijanej usługi, która nie została jeszcze wzmocniona zabezpieczeniami klasy bankowej.

Chociaż chcielibyśmy pochwalić Truecaller za naprawienie tego problemu w ciągu 24 godzin, pytanie brzmi, dlaczego firma miałaby nawet testować nowe usługi na niezabezpieczonym serwerze. Ponieważ krajobraz cyfrowy kraju rozwija się wykładniczo, standardy cyberbezpieczeństwa również muszą nadrobić zaległości, aby zapewnić bezpieczeństwo naszych danych osobowych. Na szczęście teraz nie ma się czym martwić, jeśli chodzi o Truecaller Pay i możesz z niego korzystać bez żadnych obaw.

Gadgetshowto

Gadgetshowto