Tor był dobrze znanym narzędziem do anonimowości online przez większą część ostatnich dwudziestu lat. Jednak nadal jest stosunkowo mało znany zwykłym użytkownikom i pozostaje niszową aplikacją używaną głównie przez maniaków i entuzjastów technologii. Więc dzisiaj powiemy Ci, co to jest routing Tora i cebuli. Przyjrzymy się również wszystkim zaletom i wadom przeglądarki Tor, a także niektórym głównym kontrowersjom wokół tej technologii.

Routing cebuli: co to jest Tor i jak działa

Routing cebulowy istnieje od dziesięcioleci jako bezpłatna, zdecentralizowana technika komunikacji równorzędnej w sieci WWW. Tor, najbardziej znana implementacja sieci cebulowej, był również używany od wczesnych lat tego tysiąclecia. Jest to jeden z najlepszych sposobów zachowania anonimowości w Internecie. Oto, co musisz wiedzieć o Torze, routingu cebulowym i prywatności w Internecie. Spis treści + -

Co to jest Tor?

Tor to zdecentralizowana sieć prywatności typu open source, która umożliwia użytkownikom anonimowe przeglądanie sieci. Skrót od „The Onion Router”. Jest to bezpieczny, szyfrowany protokół sieciowy zapewniający prywatność w Internecie. Czyni to za pomocą `` routingu cebulowego '' - techniki anonimowości, która przesyła dane przez szereg warstwowych węzłów lub serwerów, aby ukryć adres IP użytkownika nie tylko przed odwiedzaną witryną internetową lub usługą, ale także agencjami rządowymi i organizacjami próbującymi monitorować ruch w sieci. Uniemożliwia również dostawcom usług internetowych lub innym osobom szpiegowanie działań online użytkownika.

Co to jest routing cebuli?

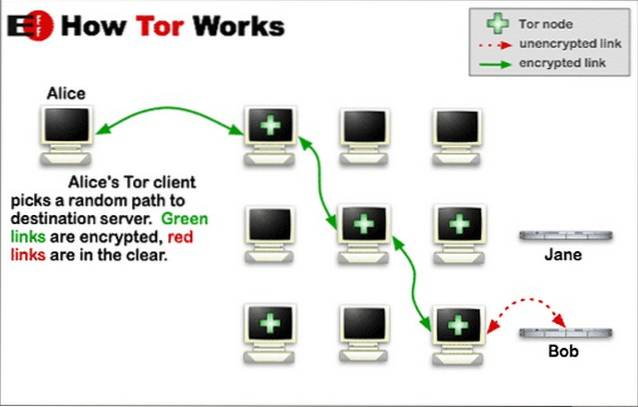

Routing cebulowy to technika anonimowej komunikacji w sieci komputerowej przy użyciu szeregu losowych „węzłów” lub serwerów do przekazywania wiadomości. W przeciwieństwie do zwykłych serwerów proxy lub sieci VPN, które zazwyczaj używają jednego serwera do kierowania komunikacji, routing cebulowy wykorzystuje wiele serwerów (głównie z crowdsourcingu). To sprawia, że potencjalnym podsłuchującym niezwykle trudno jest wyśledzić pierwotnego nadawcę.

Cała komunikacja jest ukryta za wieloma warstwami szyfrowania w pierwotnym węźle wejściowym (komputerze). Następnie jest odszyfrowywana jedna warstwa na raz w każdym węźle wyjściowym, przez który przechodzi, zanim zostanie w pełni odszyfrowana dla końcowego węzła wyjściowego - strony internetowej lub usługi, do której próbujesz uzyskać dostęp. Oryginalna wiadomość pozostaje ukryta podczas przesyłania z jednego węzła do drugiego. Oznacza to, że żaden pośrednik nie zna zarówno pochodzenia, jak i ostatecznego przeznaczenia danych. To zapewnia prywatność i pozwala nadawcy zachować anonimowość.

Geneza i implementacje

Onion Routing, podstawowa technika anonimowości dla Tora, została początkowo opracowana w połowie lat 90. przez marynarkę wojenną Stanów Zjednoczonych do poufnej komunikacji rządowej. Paul Syverson, informatyk pracujący z Akademią Badań Marynarki Wojennej Stanów Zjednoczonych, jest powszechnie uznawany za wynalazcę Onion Routing. Wyniki badań zostały następnie opublikowane w czasopiśmie komunikacyjnym IEEE w 1998 roku.

Tor, który od tego czasu stał się najczęściej używaną techniką routingu cebulowego, został również opracowany przez marynarkę wojenną Stanów Zjednoczonych i wydany na wolnej licencji w 2002 roku. Oprogramowanie jest teraz rozwijane i utrzymywane przez Tor Project, organizację non-profit założoną w 2006 przez dwóch oryginalnych programistów Tor, Rogera Dingledine'a i Nicka Mathewsona, wraz z pięcioma innymi.

Główna implementacja Tora jest napisana w C, razem z Pythonem, JavaScriptem i kilkoma innymi językami programowania. Projekt jest finansowany przez EFF i kilka innych wiodących organizacji opowiadających się za cyfrową wolnością i prywatnością w Internecie. Jest szeroko stosowany przez działaczy, dziennikarzy, sygnalistów i zwykłych użytkowników internetu w celu ochrony prywatności, ochrony wolności intelektualnej i obchodzenia cenzury.

Aplikacje

Tor umożliwia użytkownikom dostęp do dowolnej witryny lub usługi online, do której mogą uzyskać dostęp w „clearnet” (zwykłej sieci). Ponadto umożliwia również użytkownikom dostęp do „ukrytej sieci”, która zawiera strony internetowe z nazwą domeny najwyższego poziomu .onion (TLD), oznaczającą anonimową usługę cebulową. Część tak zwanej Deep Web, adresy .onion nie są rzeczywistymi nazwami DNS, a TLD nie znajduje się w katalogu głównym DNS w Internecie. Dostęp do tych witryn można uzyskać tylko poprzez kierowanie ruchu przez sieć Tor. Można to zrobić za pomocą przeglądarki Tor lub przez samodzielnego klienta Tor.

Przeglądarka Tor

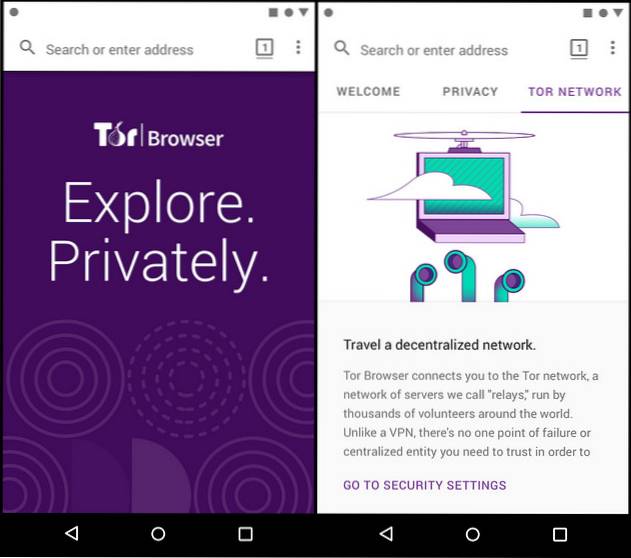

Przeglądarka Tor to oficjalna przeglądarka internetowa opracowana i rozpowszechniana przez Projekt Tor. Oparte na kodzie źródłowym Mozilla Firefox, jest to darmowe oprogramowanie o otwartym kodzie źródłowym, które zachowuje wiele funkcji prywatności swojego rodzica, ale ma wbudowanego klienta Tor, który uruchamia się domyślnie przy każdym uruchomieniu. Wiadomo, że jest używany nie tylko przez zwykłych użytkowników dbających o prywatność, ale także przez dziennikarzy piszących o drażliwych sprawach, działaczy politycznych walczących z represyjnymi reżimami i sygnalistów obawiających się negatywnych konsekwencji dla ich rewelacji..

Ponieważ cała komunikacja jest domyślnie kierowana przez sieć Tor, przeglądarka Tor uniemożliwia nikomu, w tym dostawcom usług internetowych (ISP), reklamodawcom, rządowi i wszystkim innym, monitorowanie Twojego połączenia i sprawdzanie, które strony internetowe odwiedzasz. Przeglądarka Tor jest wyposażona w HTTPS Everywhere, NoScript i inne dodatki do przeglądarki Firefox, które chronią Twoją prywatność i bezpieczeństwo. Blokuje również niebezpieczne wtyczki, takie jak Flash, RealPlayer, QuickTime i inne, które można manipulować w celu ujawnienia adresu IP użytkownika.

Platformy i dostępność

Przeglądarka Tor jest dostępna w systemach Windows, Linux, macOS (do pobrania na komputery stacjonarne) i Android (do pobrania z Google Play). Nie ma jeszcze oficjalnej wersji Tora na iOS, chociaż Projekt Tor zaleca przeglądarkę Onion na iPhone'ach i iPadach (pobierz z App Store). Nie jest również oficjalnie dostępny w systemie operacyjnym Chrome, ale możesz użyć aplikacji na Androida w systemie operacyjnym Chrome. Inne aplikacje skupiające się na prywatności, takie jak Brave Browser, również niedawno zaimplementowały integrację z Tor, aby zwiększyć prywatność.

W międzyczasie, jeśli chcesz przekierować cały swój ruch przez Tora, aby uzyskać najwyższą prywatność, możesz również użyć przenośnej dystrybucji Linuksa o nazwie Tails. Jest zbudowany na Debianie i domyślnie kieruje cały ruch przez Tora. System operacyjny można uruchomić bezpośrednio z pamięci USB, więc nawet jeśli coś pójdzie nie tak, wszystko, co musisz zrobić, to zrestartować lub nawet ponownie sformatować dysk USB, aby złagodzić problem. Na Windows i innych platformach możesz albo użyć paczki Tora z przeglądarką, albo pobrać samodzielnego klienta Tor.

Wady, kontrowersje i krytyka

Tor był chwalony przez technologów, obrońców prywatności i grupy praw człowieka za zapewnienie anonimowości działaczom politycznym żyjącym w represyjnych reżimach i zwykłym użytkownikom sieci, którzy chcą obejść cenzurę. Jednak nawet gdy zwolennicy wolności słowa chwalą ją za wprowadzanie cyfrowej prywatności aktywistom i dziennikarzom, technologia ta ma swój własny udział krytyków, którzy krytykują ją z różnych powodów..

Niektórzy uważają, że nie jest to tak bezpieczne, jak twierdzi Projekt Tor, powołując się na działania amerykańskich organów ścigania przeciwko stronom cebulowym, takim jak firma hostingowa Freedom Hosting i notoryczny dark web marketplace Silk Road. Inne, głównie agencje rządowe, takie jak Agencja Bezpieczeństwa Narodowego USA (NSA), skrytykowały tę technologię, nazywając ją a „Poważne zagrożenie” do monitorowania terrorystów i innych potencjalnych zagrożeń bezpieczeństwa.

Tor może być jedną z najlepszych opcji zachowania anonimowości w Internecie, ale ma swój własny udział w problemach. Oto niektóre z jego najbardziej zauważalnych wad:

1. Wyjdź z podsłuchiwania węzła

Wbrew powszechnemu przekonaniu, Sam Tor nie jest wystarczająco anonimowy. Podobnie jak inne sieci anonimowe o małych opóźnieniach, Tor nie chroni przed monitorowaniem ruchu wchodzącego i wychodzącego z sieci. W rezultacie sieć jest teoretycznie podatna między innymi na podsłuchiwanie węzłów wyjściowych, ataki na analizę ruchu, pobieranie odcisków palców myszy i odcisków palców obwodów..

2. Powolne prędkości połączenia

Inną poważną wadą Tora są powolne prędkości połączenia, co jest wynikiem zaprojektowania tej technologii. Ponieważ ruch w Torze jest przekazywany przez tak wiele węzłów, załadowanie treści witryny może zająć trochę czasu. Może to być frustrujące nawet dla doświadczonych użytkowników, którzy wiedzą, czego się spodziewać. Podobnie jak w przypadku torrenta, prędkość zależy od liczby węzłów i rośnie wraz z liczbą użytkowników hostujących przekaźnik.

3. Ograniczenia

Niektóre strony internetowe i dostawcy usług online blokują dostęp do Tora lub wymagają od użytkowników wypełnienia Captchas, zanim uzyskają dostęp do witryny. Premier usługodawca CDN, CloudFlare, rutynowo używa Captchas i innych ograniczeń ruchu przechodzącego przez sieć Tor, powołując się na złośliwy ruch. Chociaż jest to podstawowa ochrona przed możliwymi atakami DDoS przeprowadzanymi przez botnety, może dodatkowo zmniejszyć komfort korzystania z Internetu przez użytkowników.

4. Zatrute węzły

Podczas gdy przypadki deanonimizacji użytkowników z powodu luki w zabezpieczeniach Tora są prawie niespotykane, organy ścigania i hakerzy mogą nadal monitorować użytkowników pod kątem nadzoru lub szpiegostwa, uruchamiając `` zatrute węzły '' lub bramy stworzone specjalnie do monitorowania ruchu Tora. Na przykład osoba atakująca z dwoma zatrutymi węzłami Tora - jednym wejściem i jednym wyjściem - będzie w stanie przeanalizować ruch i zidentyfikować niewielki ułamek użytkowników, których obwód przecinał oba te węzły..

Jak Tor może pomóc w ochronie prywatności w Internecie

Przy dziesiątkach tysięcy działających węzłów szanse na utratę anonimowości z powodu węzłów trujących są mniejsze niż jeden na milion. Kiedy użytkownicy Tora są aresztowani za nadużywanie swojej anonimowości do popełniania przestępstw, często jest to spowodowane ludzkim błędem, a nie jakąkolwiek nieodłączną słabością podstawowej technologii.

Teoretycznie Tor nie może powstrzymać złośliwych aktorów przed atakowaniem ciebie, ani organów ścigania przed śledzeniem cię, jeśli myślą, że jesteś „osobą zainteresowaną”. To powiedziawszy, w połączeniu z innymi narzędziami do prywatności, takimi jak OTR, Cspace, ZRTP, RedPhone, Tails i TrueCrypt, Tor prawie na pewno pomoże Ci zwiększyć Twoją prywatność.

Aby zachować anonimowość online lub ominąć cenzurę, możesz również skorzystać z usług VPN, z których wiele jest dostępnych bezpłatnie. Upewnij się, że wybrałeś taki, który nie prowadzi żadnego dziennika związanego z ruchem, sesją, DNS lub metadanymi. Moim ulubionym jest Cyberghost, ale istnieje wiele innych doskonałych usług, które możesz subskrybować.

Często Zadawane Pytania

P: Dlaczego Tor ładuje strony tak długo?

Zgodnie z projektem Tor przekazuje Twój ruch przez serwery ochotników w różnych częściach świata. To tworzy własne wąskie gardła i zwiększa opóźnienia w sieci. Możesz poprawić szybkość sieci, uruchamiając własny przekaźnik.

P: Czy Tor jest bezpieczny?

Tor jest darmowy i open source, i jest rutynowo kontrolowany przez doświadczonych programistów i wolontariuszy z całego świata. W związku z tym jest to jeden z najbezpieczniejszych i najbezpieczniejszych sposobów na zwiększenie prywatności w Internecie. Pamiętaj jednak, że nie chroni to całego ruchu internetowego. Chroni tylko aplikacje, które są odpowiednio skonfigurowane do wysyłania ruchu internetowego przez Tora.

P: Czy Tor jest nielegalny??

Tor nie jest nielegalny nigdzie na świecie, więc używanie samego Tora jest w porządku. Jeśli ktoś obsługujący węzeł przekaźnikowy ma problemy z nadużyciami związanymi z użytkownikami zewnętrznymi, może skorzystać z usługi internetowej o nazwie Exonerator, która może sprawdzić, czy adres IP był w danym momencie przekaźnikiem. Projekt Tor dostarcza również podpisany list, który to potwierdza.

P: Do czego służy Tor?

Tor jest używany przez technologów, obrońców prywatności i zwykłych użytkowników, aby zachować swoją anonimowość online i cyfrową prywatność. Jest to jedno z głównych narzędzi bezpiecznej komunikacji dla działaczy politycznych żyjących w represyjnych reżimach i zwykłych użytkowników Internetu, którzy chcą obejść cenzurę.

P: Czy Tor ukrywa adres IP??

Tor używa techniki anonimowości zwanej `` routingiem cebulowym '', która przesyła dane przez szereg warstwowych węzłów, aby ukryć adres IP użytkownika nie tylko przed odwiedzaną witryną internetową lub usługą, ale także agencjami rządowymi lub organizacjami próbującymi monitorować ruch w sieci.

P: Czy Tor ukrywa moją lokalizację??

Tor ukrywa Twoją lokalizację, Twój adres IP i inne dane osobowe. Węzeł wyjściowy widzi tylko Twojego agenta użytkownika (przeglądarkę), który sam w sobie nie jest danymi umożliwiającymi identyfikację osoby. Jednak inne aplikacje na komputerze, w tym dodatki do przeglądarki, pliki cookie witryn internetowych i inne oprogramowanie, mogą ujawniać więcej informacji na temat Twojej tożsamości. Dlatego powinieneś używać przeglądarki Tor, która ma wbudowane zabezpieczenia przed takimi problemami.

P: Czy używanie Tora na Androidzie jest bezpieczne??

Przeglądarka Tor na Androida używa tej samej techniki routingu cebulowego, co klienci komputerów stacjonarnych. Więc tak, jest tak samo bezpieczny na Androidzie, jak na każdej innej platformie.

P: Czy Tor zostawia cokolwiek na twoim komputerze??

Dopóki wszystko jest poprawnie skonfigurowane, Tor nie pozostawia śladu twoich działań online na twoim komputerze ani gdziekolwiek indziej.

P: Czy mój dostawca usług internetowych wie, że używam Tora?

Zarówno Twój dostawca usług internetowych, jak i odwiedzane witryny będą wiedzieć, że używasz Tora. Jednak Twój dostawca usług internetowych nie będzie w stanie wykryć, z którymi usługami się łączysz, ani witryna nie będzie w stanie określić, kim jesteś i skąd się łączysz. Tak samo jest z VPN, serwerami proxy i innymi sieciami anonimowymi.

Tor: Najlepszy sposób na zachowanie anonimowości w Internecie

Tor opiera się na niestrudzonej pracy tysięcy wolontariuszy z całego świata. Powinien to być Twój pierwszy punkt kontaktowy, jeśli chcesz zachować prywatność w Internecie. Chociaż nie jest to srebrna kula, która ochroni Cię przed wszystkimi formami cyberzagrożeń, z pewnością jest to dobry początek. Czy planujesz zacząć używać Tora, aby uniknąć pobierania odcisków palców online? A może używasz już od jakiegoś czasu? Daj nam znać w komentarzach poniżej.

W międzyczasie, ponieważ interesuje Cię prywatność w Internecie, powinieneś również sprawdzić popularne zaszyfrowane aplikacje do przesyłania wiadomości, takie jak Signal i Telegram. Jeśli korzystasz z WhatsApp, możesz postępować zgodnie z naszymi przewodnikami, aby przejść na Signal lub Telegram z usługi należącej do Facebooka. Możesz także dowiedzieć się, jak używać Signal na komputerach stacjonarnych i Chromebookach, aby rozmawiać ze znajomymi, rodziną i współpracownikami podczas pracy.

Gadgetshowto

Gadgetshowto

![Wewnątrz magazynu eCommerce Giant Amazon's Warehouse [wideo]](https://gadgetshowto.com/storage/img/images/inside-ecommerce-giant-amazons-warehouse-[video].jpg)