Po zabezpieczeniu komputera przed próbami włamań przez sieć lub za pomocą podłączanego napędu USB możesz wkrótce potrzebować izolowanego akustycznie pomieszczenia, aby chronić dane przed hakerami.

Według badań przeprowadzonych przez naukowców z Princeton i Purdue University, zakłócenie normalnego funkcjonowania dysku twardego jest stosunkowo łatwym zadaniem przy użyciu fal dźwiękowych. Ich badanie było motywowane faktem, że ze względu na ich istotną rolę w różnych systemach, dyski twarde są „Interesujący cel dla wielu napastników”.

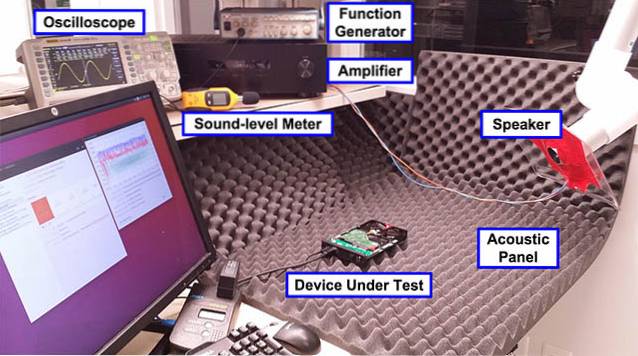

Korzystanie z głośnika emitującego fale dźwiękowe o określonych częstotliwościach rezonansowych, badaczom udało się przeprowadzić atak Denial of Service (DoS) na dysk twardy podłączony do rejestratora DVR, a drugi podłączony do komputera stacjonarnego.

Rejestrator przestał nagrywać po wykonaniu ataku, a komputer stacjonarny zasadniczo przeszedł w stan BSOD - niesławny niebieski ekran śmierci - w systemie Windows.

Powodem, dla którego to działa, jest podstawowy sposób, w jaki dyski twarde wykorzystują części mechaniczne, tj. Głowicę i obracające się dyski. Aby głowa nie zarysowała talerzy z danymi, dyski twarde przestają działać, jeśli występuje dużo wibracji - pewnego rodzaju „bezawaryjne” bezpieczeństwo, które obecnie wykorzystuje się jako wektor ataku. Fale dźwiękowe skierowane na dysk twardy o określonej częstotliwości w zasadzie zaczynają rezonować wewnątrz dysku twardego, powodując stały wzrost wibracji i ostatecznie zmuszając dysk twardy do zaprzestania pracy.

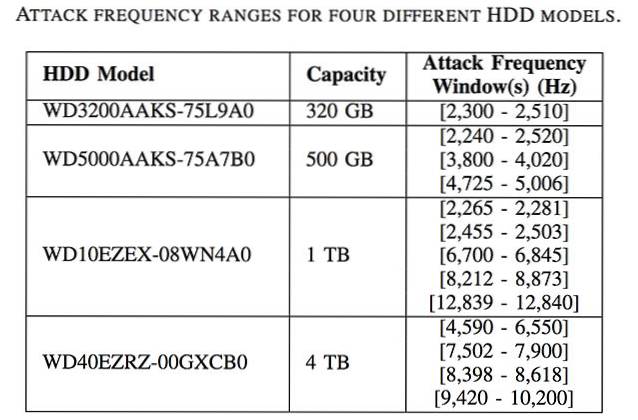

Każdy dysk twardy ma określoną częstotliwość rezonansową, ale według naukowców nie napotkali żadnych trudności z ustaleniem odpowiednich częstotliwości dla wielu różnych dysków twardych. Twierdzili, że hakerzy również nie mieliby żadnych trudności z zrobieniem tego samego.

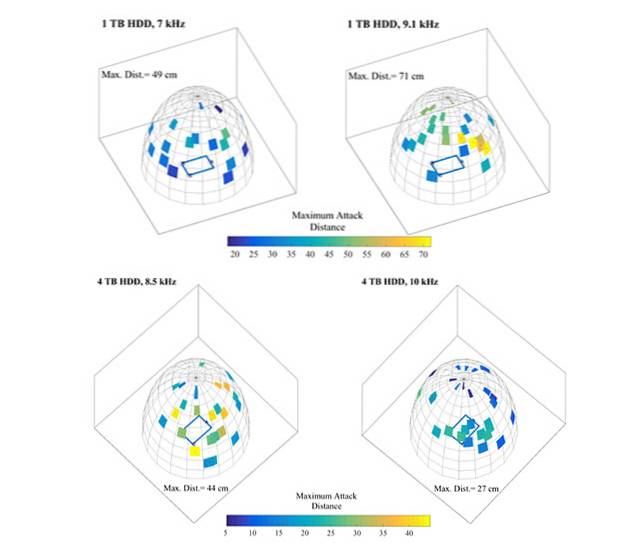

Ponieważ atak przeprowadzony podczas badania wymagał ustawienia głośnika pod bardzo szczególnym kątem, nie jest to jeszcze coś, co zostanie wykorzystane do masowej eksploatacji dysków twardych. Ale ten dowód koncepcji pokazuje, że hakerzy mogą wymyślić sprytny sposób rzeczywistego wykorzystania tego wektora ataku w prawdziwym życiu.

Gadgetshowto

Gadgetshowto