Od Androida 5.0 Lollipop istnieje nowy interfejs API MediaProjection która umożliwia aplikacjom nagrywanie filmów i robienie zrzutów ekranu z innych aplikacji. Ta funkcja zapewniła Lollipop możliwości przechwytywania i udostępniania ekranu dzięki nowej metodzie „createVirtualDisplay ()”, która zezwalała aplikacjom „Aby przechwycić zawartość ekranu głównego (domyślny ekran) do obiektu Surface, który aplikacja może następnie wysłać przez sieć”. Chociaż usługa była technicznie obecna w systemie Android od samego początku, aplikacje pierwotnie potrzebowały dostępu do konta roota, aby z niej korzystać; wymóg, który został usunięty z systemu Android 5.0.

Jednak podczas gdy aplikacje wymagają specjalnego pozwolenia na korzystanie z MediaProjection API, żadne takie pozwolenie nie jest potrzebne do korzystania z funkcji platformy, co wydaje się być teraz renderowane 77,5% urządzeń z Androidem na całym świecie podatny na atak, który podobno wykorzystuje tę lukę w ukradkiem przechwytuj ekran użytkownika i nagrywaj dźwięk z systemu. Wersje Androida, których dotyczy problem, to Lollipop (zarówno 5.0, jak i 5.1), Marshmallow i Nougat. Google załatał lukę w Androidzie Oreo.

W wersjach Androida, których dotyczy problem, aplikacje nie potrzebują żadnego konkretnego pozwolenia na korzystanie z usługi MediaProjection i mogą zamiast tego zażądać dostępu do niej za pośrednictwem wyskakującego okienka SystemUI, aby poinformować użytkownika o zamiarze przechwytywania zrzutów ekranu lub nagrywania dźwięku z systemu. Problem polega jednak na tym, że aplikacje mogą wykryć, kiedy to ostrzeżenie SystemUI ma się pojawić, co pozwala nieuczciwym aplikacjom nałożyć fałszywy tekst na ostrzeżenie SystemUI, w ten sposób oszukując niczego nie podejrzewających użytkowników, aby zezwalali na nagrywanie swoich ekranów lub dźwięku bez wiedzy, na co się zgadzają. Niestety, dotyczy to wersji Androida nie można wykryć częściowo ukrytych wyskakujących okienek SystemUI, pozostawiając użytkowników potencjalnie narażonych na poważne naruszenia prywatności.

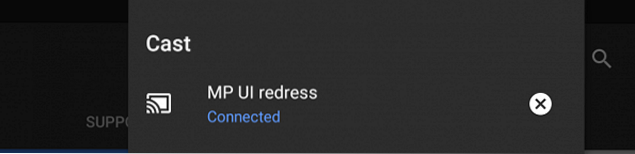

Znany jako „Podkręcanie zaczepów” w żargonie bezpieczeństwa ta poważna wada projektowa Androida została odkryta zeszłej zimy przez badaczy bezpieczeństwa z MWR Labs. Według zespołu odpowiedzialnego za odkrycie cyberprzestępcy mogą „W trywialny sposób ominąć ten mechanizm, wykorzystując tapjacking tego wyskakującego okienka przy użyciu powszechnie znanych metod, aby umożliwić ich aplikacjom przechwytywanie ekranu użytkownika”. Na szczęście użytkownicy otrzymają powiadomienie za każdym razem, gdy jakakolwiek aplikacja spróbuje uzyskać dostęp do usługi MediaProjection w celu nagrywania dźwięku lub zrzutów ekranu, więc uważaj na ikona screencast na pasku powiadomień (jak widać powyżej), jeśli podejrzewasz nieuczciwą aktywność na swoim urządzeniu.

Gadgetshowto

Gadgetshowto